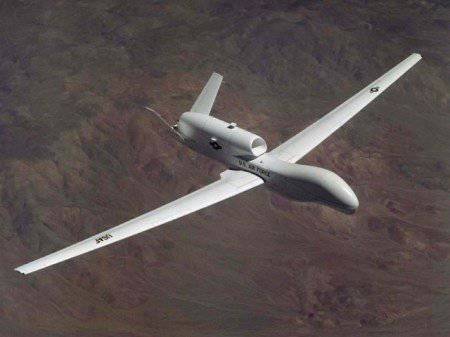

Ngàn đô la vì hack một máy bay không người lái

Tháng 170 năm ngoái, Iran đã ra thông cáo báo chí với giới truyền thông thông báo đã đánh chặn thành công máy bay không người lái RQ-170 Sentinel của Mỹ. Trong số các phiên bản đánh chặn khác của thiết bị, có một phiên bản liên quan đến việc sử dụng thiết bị điện tử đặc biệt làm nhiễu tín hiệu của các vệ tinh trong hệ thống GPS và thay thế nó bằng tín hiệu của chính nó. Kết quả của những hành động này là máy bay không người lái tự động, được hướng dẫn bởi hệ thống định vị toàn cầu, bắt đầu quay về nhà. Do tín hiệu vệ tinh thật bị tín hiệu vệ tinh giả làm át đi nên RQ-XNUMX đã hạ cánh xuống một sân bay của Iran vì nhầm đó là "bản địa" của nó. Tuy nhiên, đây chỉ là một phiên bản, mặc dù khá hợp lý. Các báo cáo đầu tiên về phương pháp đánh chặn này xuất hiện ngay sau khi thông cáo báo chí được công bố và được đưa ra có liên quan đến một kỹ sư Iran nào đó, người được cho là có liên quan trực tiếp đến hoạt động đánh chặn.

Tháng 170 năm ngoái, Iran đã ra thông cáo báo chí với giới truyền thông thông báo đã đánh chặn thành công máy bay không người lái RQ-170 Sentinel của Mỹ. Trong số các phiên bản đánh chặn khác của thiết bị, có một phiên bản liên quan đến việc sử dụng thiết bị điện tử đặc biệt làm nhiễu tín hiệu của các vệ tinh trong hệ thống GPS và thay thế nó bằng tín hiệu của chính nó. Kết quả của những hành động này là máy bay không người lái tự động, được hướng dẫn bởi hệ thống định vị toàn cầu, bắt đầu quay về nhà. Do tín hiệu vệ tinh thật bị tín hiệu vệ tinh giả làm át đi nên RQ-XNUMX đã hạ cánh xuống một sân bay của Iran vì nhầm đó là "bản địa" của nó. Tuy nhiên, đây chỉ là một phiên bản, mặc dù khá hợp lý. Các báo cáo đầu tiên về phương pháp đánh chặn này xuất hiện ngay sau khi thông cáo báo chí được công bố và được đưa ra có liên quan đến một kỹ sư Iran nào đó, người được cho là có liên quan trực tiếp đến hoạt động đánh chặn.Vào đầu tháng 7 năm nay, thông tin mới đã đến từ Hoa Kỳ, ở một mức độ nào đó có thể được coi là bằng chứng về khả năng của phương pháp đánh chặn được mô tả ở trên. Hóa ra vài năm trước, quân đội Mỹ đã đảm nhận một diễn biến như vậy. Về vấn đề này, cuộc thi được mở cho tất cả mọi người. Để nhận được khoản tiền thưởng hàng nghìn đô la, những người đam mê phải bằng cách nào đó hack được hệ thống điều khiển của một chiếc máy bay không người lái và bẻ cong nó theo ý muốn của họ. Nhân viên của Đại học Texas là những người đầu tiên hoàn thành nhiệm vụ. Một chiếc trực thăng không người lái được trường đại học sử dụng cho nhiều nhiệm vụ khác nhau đã bị nhóm nhà khoa học do Todd Humphreys dẫn đầu “tấn công”.

Kỹ thuật đánh chặn được gọi là “giả mạo” (từ giả mạo - lừa dối). Bản chất của phương pháp này là một máy phát đặc biệt tạo ra tín hiệu vô tuyến có cấu hình đặc biệt, tín hiệu này được đưa đến máy bay không người lái. Các thông số của tín hiệu này hoàn toàn giống với đặc điểm của tín hiệu do vệ tinh GPS phát ra. Sự khác biệt về tín hiệu là thiết bị giả mạo khiến bộ điều hướng UAV xác định sai tọa độ của nó. Do đó, thiết bị không còn hiểu chính xác nó ở đâu. Có rất nhiều khả năng để sử dụng kỹ thuật này. Ví dụ, nếu điện tử máy bay không người lái có khả năng tự động quay trở lại sân bay của nó, bạn có thể gây nhiễu tín hiệu từ trạm điều khiển và “trượt” tín hiệu GPS đã sửa. Kết quả của những hành động này, thiết bị sẽ "bị lạc" và hạ cánh xuống sân bay có tọa độ tương ứng với những tọa độ có trong chương trình quay trở lại. Theo thông tin chưa được xác minh, chính phương pháp này mà người Iran đã sử dụng để đánh chặn Sentinel.

Người ta cáo buộc rằng một thiết bị được tạo ra tại Đại học Texas có tên GPS Spoofer, bằng cách thay thế tín hiệu, có thể ảnh hưởng đến quá trình bay tự động của máy bay không người lái và thậm chí gây ra tai nạn. Đối với trường hợp sau, bộ giả mạo tạo ra tín hiệu tương ứng với tọa độ của một khu vực có địa hình khác. Do sự khác biệt giữa bản đồ điện tử của địa điểm có tọa độ mà thiết bị nhận được và địa hình thực tế nên UAV dễ “không nhận thấy” ngọn núi phía trước và đâm thẳng vào. Nhưng các khía cạnh khác của thiết bị mới được quan tâm nhiều hơn. Theo các nhà phát triển, bộ giả mạo GPS có thể được lắp ráp tại nhà theo đúng nghĩa đen. Tất cả các linh kiện điện tử được sử dụng trong đó đều có sẵn miễn phí tại các cửa hàng liên quan. Vấn đề duy nhất với việc sử dụng rộng rãi những kẻ giả mạo là phần mềm cụ thể. Các nhân viên tại Đại học Texas cố gắng giữ bí mật, nhưng không thể loại trừ hoàn toàn khả năng rò rỉ. Ngoài ra, Humphreys tin rằng việc tạo ra một thiết bị như vậy không phải là điều gì đó quá phức tạp và khó tiếp cận đối với những người có kỹ năng và khả năng phù hợp.

Hóa ra là nếu bạn có các linh kiện điện tử cần thiết và khả năng viết chương trình, hầu hết mọi người đều có thể chế tạo thiết bị của riêng mình để thay thế tín hiệu GPS. Trước hết, khả năng này có thể ảnh hưởng đến các nhà hàng hải dân sự. Công dân bình thường, hãng hàng không, v.v. sử dụng tín hiệu GPS không được mã hóa. Theo đó, người điều hướng của họ rất dễ bị ảnh hưởng bởi những kẻ giả mạo. Nếu chúng ta lấy quân đội NATO, thì họ có sẵn một số lượng đáng kể các thiết bị điều hướng hỗ trợ mã hóa tín hiệu. Về mặt lý thuyết, những thiết bị như vậy không sợ bị giả mạo. Rắc rối duy nhất có thể xảy ra là tín hiệu từ thiết bị “chặn” sẽ mạnh đến mức người điều hướng không thể nhận được thông tin từ vệ tinh. Tuy nhiên, các phương tiện tác chiến điện tử đơn giản hơn có thể giải quyết được nhiệm vụ này, vì chỉ cần gây nhiễu một tín hiệu không mong muốn thì không cần thiết phải phát đi thứ gì đó ngoài tiếng ồn. Tuy nhiên, vẫn có khả năng sử dụng các thiết bị giả mạo để chống lại các thiết bị đặc biệt. Nếu hệ thống mã hóa tín hiệu được tạo ra bởi một người thì người khác có thể phá vỡ chúng. Do đó, phần mềm giả mạo GPS có thể được lập trình lại và đưa về trạng thái thích hợp, sau đó thiết bị sẽ có thể hoạt động cho nhiều “mục đích” khác nhau.

Dựa trên kết quả của một số cuộc thử nghiệm đánh chặn, ủy ban Lầu Năm Góc đã đi đến kết luận rằng hệ thống được tạo ra tại Đại học Texas về cơ bản là khả thi. Một nhóm nhà khoa học đã nhận được giải thưởng trị giá một nghìn đô la như đã hứa. Tất nhiên, đây không phải là số tiền lớn để thực hiện những khám phá lớn vì lợi ích của nó. Đồng thời, việc giải quyết thành công nhiệm vụ có thể đưa nhóm của T. Humphreys đến những đơn hàng nghiên cứu mới với ngân sách lớn hơn nhiều. Rõ ràng, các nhà khoa học Texas có một số công việc thực sự phải làm. Kể từ năm 2009, quân đội Hoa Kỳ đã tiến hành cùng lúc một số dự án, mục đích là nhằm đảm bảo tăng cường an ninh cho các kênh liên lạc vô tuyến, bao gồm cả các kênh điều khiển máy bay không người lái. Động lực cho sự phát triển của công việc này là kinh nghiệm của cuộc chiến tranh Iraq. Vào năm 2009, hóa ra phiến quân Iraq đã nhận và xem tín hiệu video từ máy bay không người lái của Mỹ trong khoảng một năm. Để làm được điều này, họ không cần bất kỳ công cụ đặc biệt nào: chỉ cần một máy tính có bộ dò vệ tinh, đĩa vệ tinh và chương trình “câu cá qua vệ tinh”. Toàn bộ bộ thiết bị chặn tín hiệu, bao gồm cả phần mềm, có giá chưa đến một nghìn đô la.

Sau khi sự thật về việc chặn tín hiệu được tiết lộ, người Mỹ đã thiết kế lại hệ thống liên lạc trên máy bay không người lái của họ. RQ-1 Predator, RQ-9 Reaper và tất cả các máy bay không người lái mới hiện đều sử dụng liên kết dữ liệu được mã hóa. Sự cố tháng 170 với RQ-2015 Sentinel chỉ thúc đẩy nghiên cứu bảo mật. Vào năm XNUMX, chính phủ Mỹ sẽ cho phép sử dụng phương tiện không người lái trong các dịch vụ khẩn cấp và tổ chức an ninh. Rõ ràng, lĩnh vực hoạt động UAV mới này sẽ thu hút sự chú ý của nhiều loại dư luận có ý đồ xấu. Vì vậy, công việc mã hóa tín hiệu và bảo vệ nó khỏi bị chặn phải được tăng cường và đưa ra kết luận hợp lý.

Theo các trang web:

http://bbc.co.uk/

http://inosmi.ru/

http://lenta.ru/

tin tức