"Enigma" và một chiếc điện thoại lượng tử trị giá 30 triệu rúp

"Huyền bí"

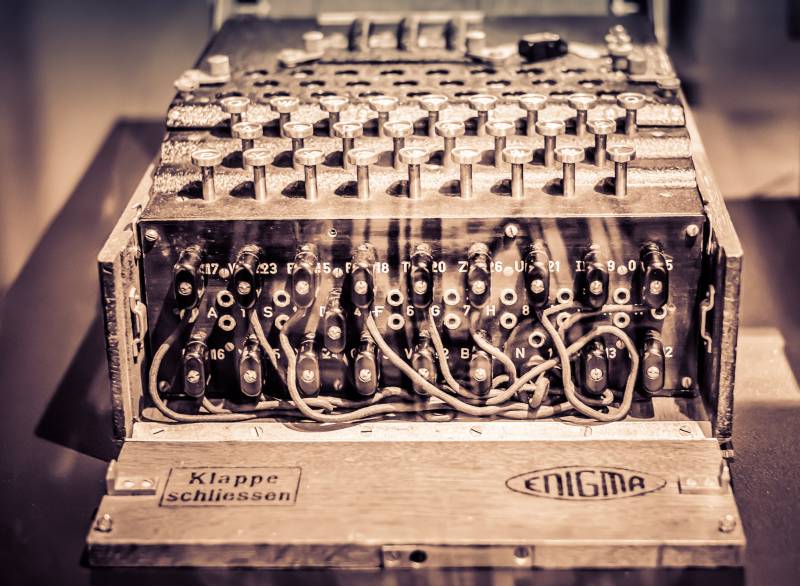

Các cánh quạt Enigma có 26 vị trí - theo số chữ cái trong bảng chữ cái Latinh. Ba rôto, mỗi rôto có một dây tiếp điểm duy nhất và tốc độ quay khác nhau, ví dụ, rôto thứ ba sau mỗi vòng quay (ký tự mã hóa) quay ngay về phía trước 2 bước. Thay vì thay thế một chữ cái đơn giản A → B, mật mã Enigma trông giống như một tập hợp các chữ cái vô nghĩa, trong đó một chữ cái của bản mã có thể có nghĩa là các chữ cái khác nhau của văn bản thực. Lần đầu tiên "A" có thể được mã hóa thành "T", lần tiếp theo máy thay thế "A" bằng "E", v.v.

Để đọc một thông báo như vậy, bên nhận phải đặt các cánh quạt ở cùng vị trí ban đầu. Vị trí ban đầu của các rôto (chìa khóa trong ngày, ví dụ như QSY) là một bí mật chỉ những người điều hành Enigma của Đức mới biết. Những người không có chìa khóa, nhưng muốn đọc tin nhắn, cần phải thực hiện tất cả các kết hợp có thể.

Có 26 sự kết hợp như vậy.3 = 17576. Với sự siêng năng và động lực, một nhóm các nhà giải mã có thể sắp xếp và tìm ra khóa mong muốn chỉ trong một ngày.

Việc tăng cường độ của mật mã do số lượng rô to lớn hơn bị đe dọa dẫn đến sự gia tăng không thể chấp nhận được về khối lượng và kích thước của máy. Nhưng rồi Arthur Sherbius, người tạo ra Enigma, đã lừa dối. Anh ấy đã làm cho các cánh quạt có thể tháo rời và hoán đổi cho nhau, điều này ngay lập tức tăng số lượng kết hợp lên gấp 6 lần!

Và để bộ não của những người giải mã kẻ thù cuối cùng bắt đầu sôi sục, Sherbius đã lắp đặt một bảng cắm giữa bàn phím và rôto, trên đó các chữ cái được thay thế. Ví dụ: ký tự "A" với sự trợ giúp của bảng điều khiển chuyển thành "E" và các cánh quạt đã thực hiện thay thế thêm E → W. Bộ Enigma bao gồm sáu dây cáp mà người vận hành kết nối 6 cặp chữ cái trong quy định. gọi món. Mỗi ngày là khác nhau.

Số lượng tùy chọn kết nối cho 6 cặp chữ cái trên bảng 26 ký tự là 100391791500.

Tổng số khóa Enigma có thể sử dụng ba rôto hoán đổi và một bảng cắm là 17576 * 6 * 100391791500 = một con số có thể mất nhiều hơn tuổi của vũ trụ để xác minh bằng bạo lực!

Tại sao cần có rôto?

Bảng điều khiển chuyển mạch cung cấp nhiều phím hơn 7 bậc so với các rôto cồng kềnh, nhưng một mình nó không thể cung cấp đủ độ bền mật mã. Biết những chữ cái nào được sử dụng thường xuyên nhất trong tiếng Đứcvà hiếm hơn, kẻ thù có thể xác định cách thay thế xảy ra và giải mã thông điệp bằng cách sử dụng phân tích tần số. Các rôto, do quay liên tục tương đối với nhau, cung cấp mã hóa "chất lượng" tốt hơn.

Cùng với nhau, các rôto và bảng cắm đã cung cấp một số lượng lớn manh mối, đồng thời tước đi bất kỳ cơ hội nào của kẻ thù để sử dụng phân tích tần số khi cố gắng giải mã các thông điệp.

Enigma được coi là tuyệt đối bất khả xâm phạm.

Mật mã Enigma được tiết lộ trong thời gian ít hơn nhiều so với tuổi của vũ trụ

Nhà toán học trẻ tuổi Marian Rejewski đã mất một ý tưởng tuyệt vời và một năm để thu thập số liệu thống kê. Sau đó, các mật mã của Đức bắt đầu được đọc như báo buổi sáng.

Tóm lại: Rejewski đã khai thác một lỗ hổng không thể tránh khỏi với bất kỳ phần cứng nào. Đối với tất cả sức mạnh mật mã của Enigma, việc sử dụng cùng một mã (vị trí của các cánh quạt) trong 24 giờ là quá thiếu thận trọng - các đối thủ đã tích lũy một lượng dữ liệu thống kê nguy hiểm.

Do đó, mã một lần đã được sử dụng. Mỗi lần, trước khi bắt đầu thông điệp chính, người gửi truyền một văn bản trùng lặp (ví dụ: DXYDXY, ở dạng mã hóa SGHNZK) - vị trí của các rôto để nhận thông điệp chính. Bắt buộc phải nhân bản do nhiễu sóng vô tuyến.

Biết rằng Chữ cái thứ nhất và thứ 1 - luôn luôn giống nhau chữ cái, trong trường hợp đầu tiên được mã hóa là "S", và sau đó là "N", Rejewski đã cẩn thận xây dựng các bảng thư từ, phân tích chuỗi dài xây dựng lại và cố gắng tìm ra cách các rôto được lắp đặt. Lúc đầu, anh ấy không chú ý đến bảng plug-in - nó sắp xếp lại các cặp chữ cái giống nhau một cách đơn điệu.

Một năm sau, Rejewski có đủ dữ liệu để nhanh chóng xác định khóa cho mỗi ngày từ các bảng.

Các mật mã có hình dạng mơ hồ của văn bản tiếng Đức sai chính tả, kết quả của việc thay thế các chữ cái trên bảng cắm. Nhưng đối với Rejewski, tốt nghiệp Đại học Poznan, một khu vực thuộc nước Đức cho đến năm 1918, không khó để nắm bắt trực giác ý nghĩa và điều chỉnh bảng điều khiển bằng cách nối các cặp chữ cái phù hợp.

Bây giờ có vẻ như một vấn đề đơn giản khi gợi ý đã được đưa ra và ý tưởng tách công việc của rôto khỏi bảng cắm đã được giải thích. Phá vỡ Bí ẩn là một nỗ lực động não thực sự đòi hỏi nỗ lực miệt mài và tài năng toán học.

Người Đức cố gắng gia tăng sức mạnh của mật mã

Vào cuối những năm 1930, người Đức đã cải tiến Enigma bằng cách bổ sung thêm hai rôto (# 4 và # 5, làm tăng số tổ hợp từ 6 lên 60) và tăng số lượng cáp, nhưng việc bẻ khóa Enigma đã trở thành một lịch trình. Trong những năm chiến tranh, nhà toán học người Anh Alan Turing đã tìm ra giải pháp tuyệt vời của riêng mình, sử dụng nội dung khuôn mẫu của các thông điệp (từ ẩm ướt hơn trong báo cáo thời tiết hàng ngày) và thiết kế các máy tính tương tự, đưa việc giải mã các thông điệp Enigma lên mạng.

В những câu chuyện với vụ hack Enigma, “nhân tố con người” khét tiếng cũng đóng một vai trò nào đó - sự phản bội của một trong những nhân viên của dịch vụ truyền thông Đức. Rất lâu trước khi chiến tranh xảy ra và việc chiếm được các Enigmas bị bắt, các đối thủ của Đức đã nhận ra sơ đồ đấu dây trong các rôto của máy mật mã cho Wehrmacht. Nhân tiện, vào những năm 1920. thiết bị này được cung cấp miễn phí trên thị trường dân sự, phục vụ nhu cầu liên lạc của công ty, nhưng hệ thống dây của nó khác với thiết bị Enigma quân sự. Trong số các tài liệu đã chuyển, tôi đã xem qua một hướng dẫn - vì vậy tôi đã hiểu rõ sáu chữ cái đầu tiên của bất kỳ thông báo nào (mã một lần) có nghĩa là gì.

Tuy nhiên, do nguyên lý hoạt động, bản thân việc tiếp cận Enigma vẫn chưa có ý nghĩa gì. Sách mã được yêu cầu với các cài đặt cụ thể cho từng ngày của tháng hiện tại (thứ tự của rôto II-I-III, vị trí của rôto QCM, các chữ cái trên bảng được kết nối A / F, R / L, v.v.) .

Nhưng các nhà giải mã Enigma đã làm mà không có sách mật mã, phân tích thủ công con số với 16 số không.

Pháo đài kỹ thuật số

Các phương pháp mã hóa máy tính thực hiện các nguyên tắc truyền thống giống nhau là thay thế và sắp xếp lại các ký tự theo một thuật toán nhất định như "Enigma" cơ điện.

Các thuật toán máy tính cực kỳ phức tạp. Được lắp ráp như một cỗ máy cơ học, một hệ thống như vậy sẽ có kích thước đáng kinh ngạc với một số lượng lớn các cánh quạt quay với tốc độ thay đổi và thay đổi hướng quay mỗi giây.

Sự khác biệt thứ hai là mã máy nhị phân. Bất kỳ ký tự nào cũng được chuyển đổi thành chuỗi XNUMXs và XNUMXs, làm cho nó có thể hoán đổi các bit của một ký tự với các bit của một ký tự khác. Tất cả điều này cung cấp một sự bảo mật rất cao của mật mã máy tính.

Tuy nhiên, như câu chuyện của Enigma đã cho thấy, việc hack các thuật toán như vậy chỉ là vấn đề của sức mạnh tính toán. Mật mã phức tạp nhất, dựa trên các nguyên tắc hoán vị và thay thế truyền thống, sẽ sớm được "mở" bởi một siêu máy tính khác.

Để đảm bảo độ bền của mật mã, cần có các mật mã khác.

Một mật mã mất hàng triệu năm để giải mã

Trong những thập kỷ gần đây, phương pháp mã hóa ổn định và đáng tin cậy nhất là mã hóa khóa công khai. Không cần trao đổi khóa bí mật và các thuật toán mà thông điệp được mã hóa. Một chức năng không thể thay đổi giống như khóa tiếng Anh - không cần chìa khóa để đóng cửa. Cần phải có chìa khóa để mở và chỉ chủ sở hữu (bên nhận) mới có.

Các khóa là kết quả của phép chia với phần dư là các số nguyên tố khổng lồ.

Chức năng này là không thể thay đổi, không phải vì bất kỳ điều cấm cơ bản nào, mà vì khó khăn trong việc tính toán các số lớn trong bất kỳ thời điểm hợp lý nào. Quy mô "không thể đảo ngược" được thể hiện bằng hệ thống chuyển tiền liên ngân hàng, trong đó các phép tính sử dụng các con số bao gồm 10300 các chữ số.

Mã hóa bất đối xứng được sử dụng rộng rãi trong các dịch vụ ngân hàng, tin nhắn tức thời, tiền điện tử và hơn thế nữa ở những nơi cần thiết để che giấu thông tin khỏi những con mắt tò mò. Không có gì đáng tin cậy hơn là sơ đồ này vẫn chưa được phát minh.

Về mặt lý thuyết, bất cứ thứ gì do người này tạo ra đều có thể bị phá vỡ bởi người khác. Tuy nhiên, như các sự kiện gần đây cho thấy, các cơ quan quản lý nhà nước buộc phải tìm kiếm chìa khóa từ các nhà phát triển tin nhắn thông qua thuyết phục và đe dọa. Sức mạnh của mật mã có "khóa công khai" vẫn còn vượt quá khả năng của phương pháp phá mã hiện đại.

Điện thoại lượng tử với giá 30 triệu

Kích hoạt để viết bài báo là một video được đăng trên Youtube, vô tình xuất hiện trong danh sách "khuyến nghị" để xem. Tác giả không phải là người đăng ký các kênh như vậy do nội dung rập khuôn và vô giá trị của họ.

Không phải là một quảng cáo. Nó không phải là chống quảng cáo. Ý kiến cá nhân.

Một blogger đã đập tan các lập luận của một blogger khác, cáo buộc "lừa đảo tham nhũng" với việc tạo ra một chiếc điện thoại lượng tử trong nước.

Một người theo phe đối lập hoài nghi nói về một bản sao được tìm thấy của "điện thoại lượng tử" ViPNet QSS Phone, được bán trên Internet với giá 200 đô la. Đối thủ của ông phản đối: bản thân các "ống" không liên quan gì đến nó - những người sáng tạo đã sử dụng bất kỳ thiết bị nào có trong tay. Tính năng chính của ViPNet QSS Phone nằm trong “hộp” của máy chủ, bên trong có các photon được hình thành. Đó là "máy chủ" biện minh cho thẻ giá 30 triệu rúp.

Cả hai blogger đều cho thấy sự thiếu hiểu biết hoàn toàn về vấn đề này và không có khả năng suy nghĩ và phân tích thông tin. Một cuộc trò chuyện về điện thoại lượng tử không nên bắt đầu bằng "thiết bị cầm tay" và "máy chủ", nhưng từ nguyên lý làm việc, về điều mà mọi thứ đã được nói trong bản phát hành chính thức.

Với sự trợ giúp của các photon, chỉ có khóa bí mật được truyền đi, được sử dụng để mã hóa thông điệp chính. Do đó, theo nhà phát triển, mức độ bảo vệ khóa cao nhất được cung cấp. Bản thân thông điệp được truyền dưới dạng mã hóa qua một kênh thông thường.

(Thời điểm trên video là 6:09.)

Cả hai blogger đều không chú ý đến nó. Nhưng nếu tác giả là một người mua tiềm năng, anh ta sẽ hỏi các nhà phát triển một vài câu hỏi:

1. Mật mã học là khoa học về cách đọc mã hóa mà không cần có khóa. Nói cách khác, việc không có khóa không đảm bảo rằng thông điệp không thể được giải mã và đọc. Một ví dụ nổi bật là câu chuyện về Enigma.

2. Nếu chúng ta đang nói về việc chuyển bất kỳ "khóa bí mật" nào, điều này có nghĩa là mã hóa bằng các thuật toán thay thế / hoán vị truyền thống. Điều gì làm cho mật mã trở nên kém mạnh mẽ hơn về mặt mật mã trước các công cụ hack hiện đại.

Như bạn đã biết, an toàn nhất là mã hóa bằng "khóa công khai", nơi không cần khóa để chuyển đi bất cứ đâu. Giá trị và ý nghĩa của kênh lượng tử là gì?

Chủ nghĩa huyền bí của thế giới vi mô

Các thiết bị thông thường với các tính năng bất thường? Hãy nói chuyện hợp lý. Những người tạo ra ViPNet QSS Phone rõ ràng đã rất vội vã với sự ra đời của "điện thoại lượng tử" trên thị trường thiết bị liên lạc. Với độ rộng kênh khả dụng, không cho phép truyền toàn bộ thông điệp và phạm vi đạt được là 50 km, một hệ thống như vậy không có giá trị thực tế.

Đồng thời, câu chuyện về chiếc điện thoại cryptotelephone cho thấy rằng nghiên cứu đang được tiến hành ở Nga, nước đi đầu trong lĩnh vực khoa học và công nghệ hiện đại, trong lĩnh vực truyền thông lượng tử.

Giao tiếp lượng tử vượt ra ngoài mật mã thông thường (ẩn ý nghĩa của một thông điệp) và steganography (che giấu thực tế của một thông điệp đang được truyền đi). Các bit thông tin được mã hóa dưới dạng photon sẽ nhận được một mức độ bảo vệ bổ sung. Tuy nhiên, điều này không liên quan gì đến mã hóa.

Các quy luật cơ bản của tự nhiên không cho phép đánh chặn một thông điệp mà không đo (và do đó không thay đổi) các tham số của photon. Nói cách khác, những người có cuộc trò chuyện bí mật sẽ ngay lập tức biết rằng ai đó đã cố gắng nghe trộm họ. Xin chào…

tin tức